As fases do ciclo de vida da gestão de vulnerabilidades

As fases do ciclo de vida da gestão de vulnerabilidades

Vulnerabilidade são falhas de segurança que podem deixar seu sistema sucetível a um ataque. Mesmo com o controle de segurança em dia, a identificação de uma nova vulnerabilidade sempre traz a vista uma nova ameaça a qualquer organização. As vulnerabilidades podem estar presentes em softwares sem patches ou com atualizações atrasadas, correndo também por credenciais de autenticação fracas.

Existem diferentes tipos de vulnerabilidades que hackers buscam para tirar vantagem, segundo Thomson Reuters. São elas:

- Configurações sem segurança do hardware ou software

- Lacunas em processos empresariais

- Ameaça interna devido a falta de treinamento e conscientização

- Gestões de acesso mal desenhada

Um relatório de 2021 da Edgescan, revelou que 50% das vulnerabilidades internas eram de risco alto ou crítico. Com isso, torna-se claro que as intituições necessitam de uma maneira de continuamente e proativamente identificar, analizar e remediar vulnerabilidades.

A importância da gestão

Compreendendo o conceito de vulnerabilidades e como ocorrem, é possível observar que elas continuam emergindo constantemente, com novas ameaças sendo identificadas diariamente. Isso significa que o ciclo de vida da gestão de vulnerabilidades deve ser contínuo e sem fim.

Programas de gestão de vulnerabilidades são um processo de identificação, fechamento e rastreamento desse tipo de falha na segurança. A gestão de vulnerabilidade inclui priorizar recursos limitados de TI para focar em vulnerabilidades com maior nível de risco. Além disso, requer monitoramento constante e reavaliação dos ativos de TI para garantir que a segurança esteja alianhada com as ameaças mais recentes.

O ciclo de vida

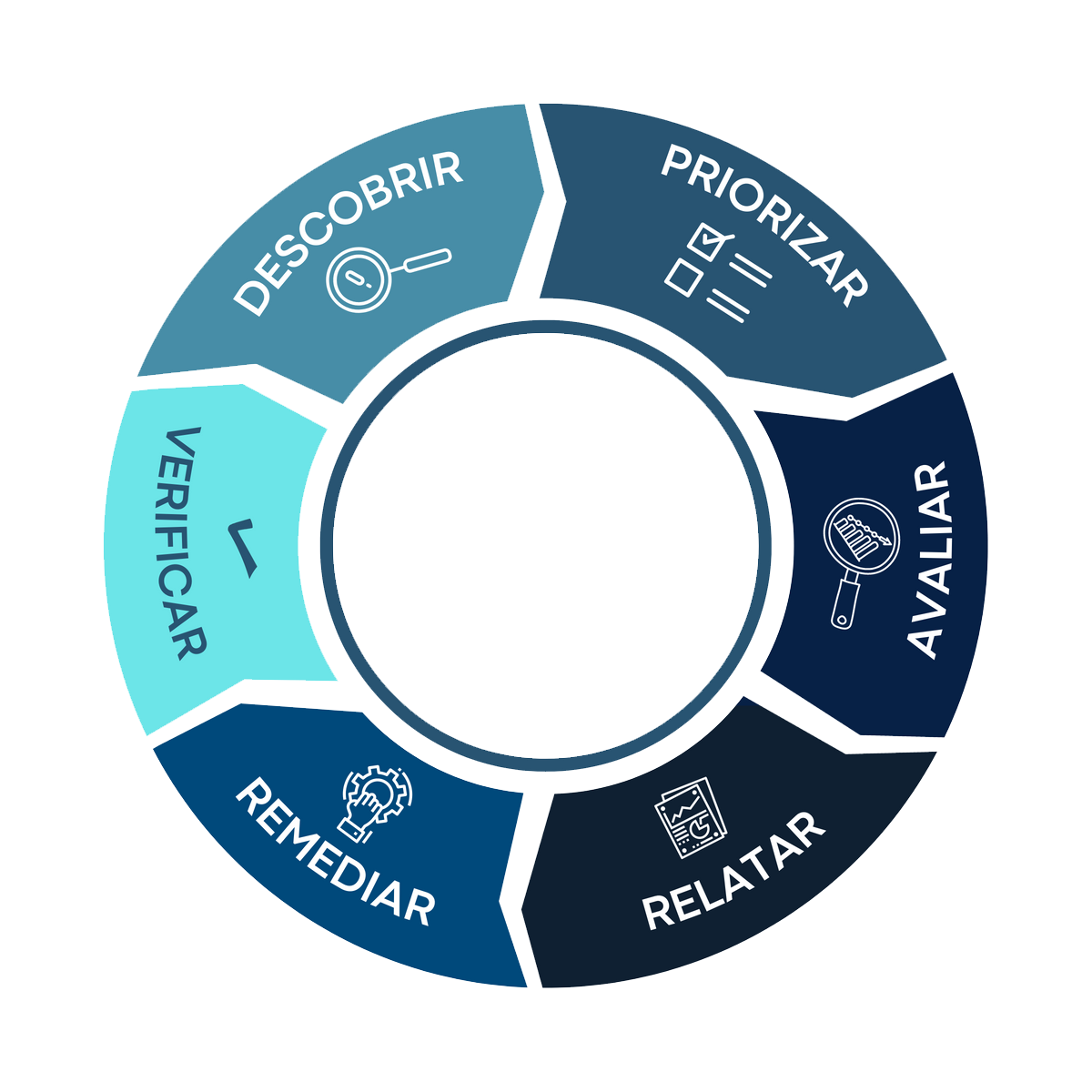

O ciclo de vida da gestão de vulnerabilidade é uma prática complexa da cibersegurança que ajuda a sua organização a encontrar e remediar falhas de segurança antes que elas possam se tornar suscetíveis a ataques. Em seis passos, o ciclo de vida ilustra o processo da gestão de vulnerabilidades em um formato de simples compreensão que estabelece as bases para um programa de gerenciamento de vulnerabilidades mais aprofundado. Aqui está um gráfico ilustrativo:

Como ja dito e ilustrado acima, a gestão de vulnerabilidade tem um ciclo iterativo e contínuo. Isso porque além de novas vulnerabilidades serem descobertar regularmente, aquelas vulnerabilidades que ja tenham sido identificadas podem continuar a ser uma ameaça a segurança.

Compreenda melhor cada estágio do ciclo da gestão de vulnerabilidade, descritas a seguir.

Descoberta

Esse primeiro estágio consiste em criar e manter um diretório de ativos. Nessa fase, preparamos um inventório de ativos – uma lista de todos os ativos da instituição, como dispositivos, sistemas de operação, softwares e serviços que serão avaliados quanto a vulnerabilidades.

É também importante, nesse primeira fase, organizar e assentar as necessidades, objetivos e metas da sua gestão. Revisitar regurarmente esse inventório para incluir novos ativos e atualizar quando necessário, também faz parte desse estágio.

Priorização de ativos

Atribua um valor a cada grupo de ativos que reflita sua criticidade. Isso ajudará a entender quais grupos precisam de mais atenção e a otimizar seu processo de tomada de decisão quando for necessário alocar recursos. Hardwares e softwares que estão na base de apoio para as funcionalidades do seu negócio devem estar no topo da lista.

Avaliação

O próximo passo consiste em criar um perfil de risco para cada um de seus ativos e avalia-los. Isso permite determinar quais riscos eliminar primeiro com base em vários fatores, como os níveis de ameaça a vulnerabilidade e criticidade, bem como classificação.

Relatórios

O quarto passo consiste em criar um plano para seus ativos conforme os riscos e níveis de importância, determinados nos estágios anteriores. Documente as ações que pretente tomar para remediar as vulnerabilidades já conhecidas, monitorar atividades suspeitas e diminuir os riscos gerais do seu sistema. Documente seu plano de segurança e comunique as vulnerabilidades conhecidas.

As informações seguintes devem estar no relatório:

Vulnerabilidades identificadas;

Níveis de priorização;

Recomendações para remedia-los.

Remediar

É hora de agir. Implemente seu plano de segurança e conserte vulnerabilidades de acordo com os riscos para o negócio. A remediação consiste em atividades como atualizar softwares ou hardwares, aplicar pathces, atualizar configuranções visando maior segurança ou isolar sistemas vulneráveis para proteger outros componentes. Se necessário, também desativar acessos de certos usuários, adotar um treinamento ou programa de conscientização e/ou adicionar novas tecnologias que possam substituir algumas das atividades manuais do time de TI. É crucial estabelecer controle e demonstrar progresso nessa fase.

Verificação e monitoramento

A fase final do processo de Gerenciamento de Vulnerabilidades inclui usar auditorias e acompanhamento do processo para garantir a eliminação das ameaças. Essa parte não consiste em apenas uma ação: organizações devem escanear e avaliar seu ambiente regularmente. Também deve revelar o quão bem-sucedido seus esforços foram em

Reduzir o tamanho da superfície da ataque da sua organização;

Limitar a exposição dos ativos para ameaças;

Aumentar a transparência e responsabilidade em seu programa de cibersegurança.

Melhores práticas de gestão de vulnerabilidades

O Gerenciamento de Vulnerabilidades ajuda as empresas a identificar e corrigir possíveis problemas de segurança antes de que eles se convertam em sérias questões de segurança cibernética. Evitando violações de dados e outros incidentes de segurança, o gerenciamento de vulnerabilidade pode prevenir danos aos resultados e à reputação de uma organização.

Outras práticas benéficas de gestão de vulnerabilidades na sua organização podem incluir: escanear dispositivos regularmente, possuir controle de acessos e identidades, manter documentações robustas e bem alimentadas, defina métricas de programas e automatize suas soluções de remediação.

O Gerenciamento de Vulnerabilidades é essencial para todas as organizações que dependem da tecnologia da informação, já que ele ajuda a proteger contra ameaças conhecidas e desconhecidas. No mundo hiperconectado atual, novas vulnerabilidades são descobertas constantemente, então é importante dispor de um processo para gerenciá-las. Implementando um programa de Gerenciamento de Vulnerabilidades, você está reduzindo o risco de exploração e protegendo sua organização contra possíveis ataques.