Ataques com dispositivos IoT (Internet of Things)

Ataques com dispositivos IoT (Internet of Things)

Introdução

Os dispositivos IoT (Internet of Things) estão cada vez mais presentes em nossas vidas, seja em casa ou no escritório. Esses dispositivos, que incluem desde termostatos inteligentes, câmeras de segurança até sensores industriais e máquinas conectadas, são projetados para coletar e transmitir dados através da internet, tornando-se fundamentais para a automação e otimização de diversos processos.

Em casas encontramos dispositivos IoT, como por exemplo, assistentes virtuais (Amazon Echo, Google Home), smart TVs, lâmpadas inteligentes e termostatos conectados proporcionam conveniência e eficiência energética. Já nos escritórios, sensores de presença, câmeras de segurança conectadas, impressoras inteligentes e sistemas de gerenciamento de edifícios são exemplos de como a IoT está transformando o ambiente de trabalho, melhorando a eficiência e a produtividade.

Segmentação de Rede e Microssegmentação

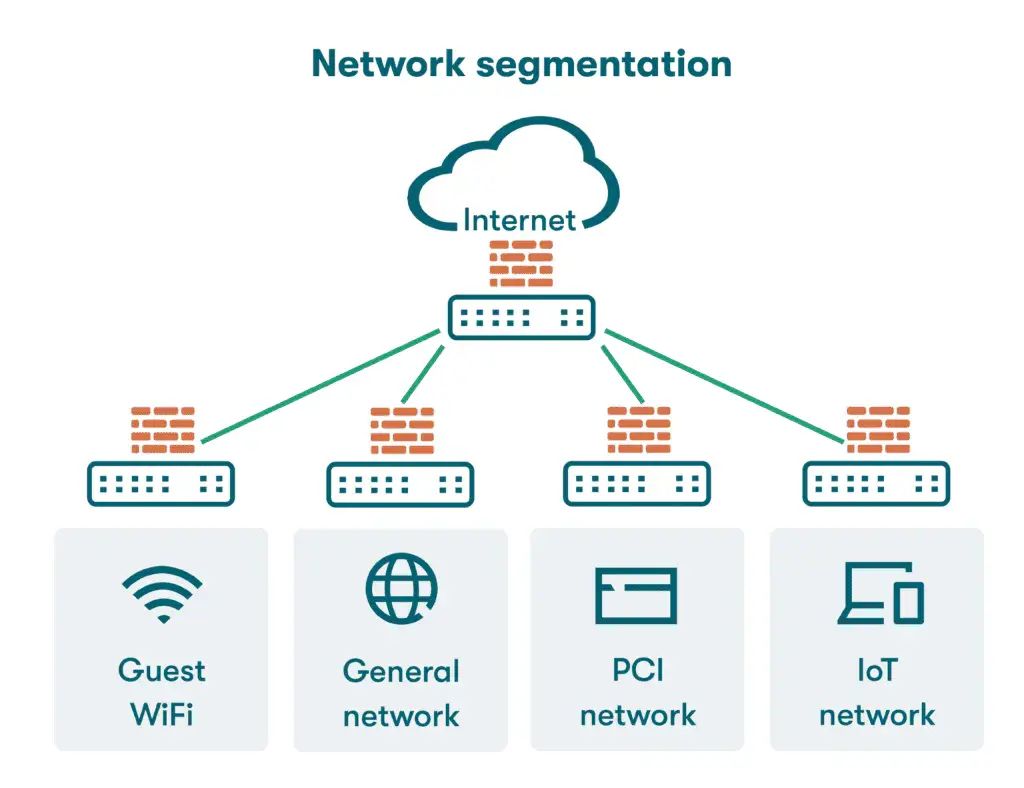

A proliferação de dispositivos IoT também traz desafios significativos de segurança. Uma das estratégias cruciais para proteger redes corporativas é a segmentação de rede e a microssegmentação. A segmentação de rede envolve dividir uma rede em várias sub-redes menores, limitando o alcance de um eventual ataque a apenas uma dessas sub-redes. A microssegmentação leva esse conceito um passo além, criando segmentos ainda menores e mais específicos, restringindo o acesso entre dispositivos e aplicativos a um nível granular.

A microssegmentação é especialmente importante em redes corporativas onde dispositivos IoT podem coexistir com sistemas críticos de TI. Ao isolar dispositivos IoT em suas próprias sub-redes, as empresas podem minimizar os riscos de que uma vulnerabilidade em um dispositivo comprometa toda a rede.

Benefícios da Segmentação de Rede

- Contenção de Ameaças: Se um dispositivo IoT for comprometido, a segmentação limita a propagação da ameaça. Isso é crucial em ambientes corporativos, onde uma única vulnerabilidade pode afetar sistemas críticos.

- Gerenciamento de Tráfego: A segmentação ajuda a controlar e gerenciar o tráfego de rede, garantindo que dispositivos IoT não interfiram com a performance de sistemas essenciais.

- Facilidade de Gerenciamento: Com sub-redes dedicadas, administradores de rede podem aplicar políticas de segurança específicas para cada segmento, simplificando o gerenciamento e a manutenção.

Benefícios da Microssegmentação

- Segurança Granular: A microssegmentação permite a aplicação de políticas de segurança em um nível muito detalhado, controlando o tráfego entre dispositivos e aplicativos individuais.

- Redução da Superfície de Ataque: Ao limitar as interações entre dispositivos IoT e outros sistemas, a microssegmentação reduz significativamente a superfície de ataque, dificultando a exploração de vulnerabilidades.

- Monitoramento Avançado: Microssegmentos facilitam o monitoramento e a detecção de atividades anômalas em um nível muito mais preciso, permitindo respostas rápidas e eficazes a incidentes de segurança.

Implementação de Segmentação e Microssegmentação

- Planejamento Estrutural: A implementação eficaz de segmentação e microssegmentação começa com um planejamento detalhado da estrutura da rede. Isso inclui a identificação de todos os dispositivos IoT, suas funções e os dados que eles transmitem.

- Políticas de Acesso: Definir e aplicar políticas de acesso rigorosas é essencial. Isso inclui a autenticação de dispositivos, a restrição de acesso a recursos críticos e a limitação de privilégios com base nas necessidades funcionais dos dispositivos.

- Tecnologias de Suporte: Utilizar tecnologias como VLANs (Virtual Local Area Networks) e SDN (Software-Defined Networking) pode facilitar a criação e o gerenciamento de segmentos de rede. Ferramentas de segurança adicionais, como firewalls internos e sistemas de prevenção de intrusões (IPS), também são essenciais para reforçar a segurança em um ambiente segmentado.

Casos de Uso

- Ambientes de Saúde: Em hospitais, dispositivos IoT como monitores de pacientes e bombas de infusão estão conectados a redes hospitalares. A segmentação de rede garante que dispositivos de uso geral não interfiram com sistemas médicos críticos.

- Indústria: Em fábricas, sensores IoT e máquinas conectadas são segmentados para proteger a operação das linhas de produção e evitar que vulnerabilidades de segurança impactem a eficiência e a segurança dos trabalhadores.

- Escritórios Inteligentes: Em edifícios comerciais, a segmentação de dispositivos IoT como sistemas de climatização, iluminação e segurança permite uma gestão mais eficiente e segura dos recursos do prédio.

Monitoramento e Políticas Claras de Segurança

Para fornecer segurança para os dispositivos IoT, é necessário ter o monitoramento contínuo e a implementação de políticas claras e abrangentes. O monitoramento é crucial para detectar e responder rapidamente a atividades anômalas, enquanto políticas de segurança bem definidas ajudam a prevenir incidentes de segurança antes que ocorram.

Importância do Monitoramento Contínuo

- Detecção de Comportamentos Anômalos: O monitoramento contínuo permite a detecção precoce de atividades suspeitas, como tentativas de acesso não autorizadas, padrões de tráfego incomuns e outros comportamentos que podem indicar uma brecha de segurança.

- Resposta Rápida a Incidentes: Ferramentas de monitoramento avançadas podem gerar alertas em tempo real, permitindo que as equipes de segurança respondam rapidamente para mitigar os efeitos de um ataque e impedir a propagação de ameaças.

- Visibilidade da Rede: A implementação de soluções de monitoramento fornece uma visão abrangente de todos os dispositivos IoT conectados, suas atividades e o fluxo de dados, facilitando a identificação de vulnerabilidades e pontos fracos.

Políticas Claras de Segurança

Autenticação e Autorização Rigorosas

- Controle de Acesso Baseado em Funções (RBAC): Implementar RBAC para garantir que apenas usuários e dispositivos autorizados possam acessar recursos específicos da rede.

- Autenticação Multifator (MFA): Exigir MFA para adicionar uma camada extra de segurança ao processo de autenticação, reduzindo o risco de acesso não autorizado.

Gerenciamento de Patches e Atualizações

- Atualizações Regulares de Firmware: Garantir que todos os dispositivos IoT recebam atualizações regulares de firmware para corrigir vulnerabilidades conhecidas.

- Automatização de Patches: Utilizar soluções automatizadas para a aplicação de patches e atualizações, minimizando o tempo em que os dispositivos permanecem vulneráveis.

Criptografia de Dados

- Criptografia de Tráfego de Rede: Implementar criptografia para proteger os dados transmitidos entre dispositivos IoT e servidores, garantindo a confidencialidade e integridade das informações.

- Criptografia de Dados em Repouso: Proteger os dados armazenados em dispositivos IoT com criptografia, dificultando o acesso não autorizado em caso de comprometimento do dispositivo.

Essas políticas devem incluir:

- Autenticação e Autorização: Garantir que apenas dispositivos autorizados possam se conectar à rede.

- Atualizações Regulares: Manter o firmware dos dispositivos IoT atualizado para corrigir vulnerabilidades conhecidas.

- Criptografia de Dados: Assegurar que a comunicação entre dispositivos e servidores seja criptografada para proteger dados sensíveis.

Visão Geral sobre os Ataques com Dispositivos IoT

De acordo com o Gartner, os ataques a dispositivos IoT estão em ascensão, com cibercriminosos explorando vulnerabilidades desses dispositivos para lançar ataques distribuídos de negação de serviço (DDoS), roubar dados e até mesmo tomar controle de sistemas críticos. O Gartner projeta que, até 2025, mais de 25% dos ataques identificados em empresas envolverão dispositivos IoT, um aumento significativo em relação aos anos anteriores. Esse crescimento é impulsionado pela rápida adoção de tecnologias IoT em vários setores, sem uma correspondente maturidade em práticas de segurança.

Tipos Comuns de Ataques

- Ataques DDoS: Dispositivos IoT podem ser alvos fáceis para serem recrutados em botnets, que são usadas para lançar ataques DDoS. O famoso ataque Mirai botnet, por exemplo, utilizou câmeras de segurança e roteadores mal configurados para derrubar grandes porções da internet em 2016.

- Acesso Não Autorizado: Muitos dispositivos IoT vêm com configurações padrão fracas, como senhas predefinidas que não são alteradas pelos usuários. Isso permite que atacantes ganhem acesso não autorizado e comprometam os dispositivos.

- Exfiltração de Dados: Dispositivos IoT muitas vezes coletam dados sensíveis que podem ser de interesse para cibercriminosos. Roubo de dados pode incluir informações pessoais, dados de saúde, ou dados de operação industrial.

- Manipulação de Dispositivos: Em ambientes industriais, a manipulação de dispositivos IoT pode causar interrupções na produção, danos a equipamentos ou até riscos à segurança dos trabalhadores.

Preparação para os Gestores e Administradores de Segurança

Para se prepararem para proteger dispositivos IoT nas redes corporativas, gestores e administradores de segurança devem:

- Realizar Inventários dos Dispositivos: Conhecer todos os dispositivos IoT conectados à rede é o primeiro passo para gerenciá-los de forma eficaz.

- Implementar Políticas de Segurança Rigorosas: Estabelecer normas claras para a configuração, manutenção e monitoramento de dispositivos IoT.

- Adotar Tecnologias de Segurança IoT: Investir em soluções específicas para a proteção de dispositivos IoT, como firewalls de próxima geração e sistemas de prevenção de intrusões (IPS).

Conclusão

Os dispositivos IoT oferecem inúmeras vantagens, mas também apresentam riscos significativos de segurança. A implementação de segmentação de rede, microssegmentação, monitoramento contínuo e políticas de segurança claras são medidas fundamentais para proteger esses dispositivos. Gestores e administradores de segurança devem adotar uma abordagem proativa, utilizando as recomendações de especialistas e do Gartner, para garantir a segurança das redes corporativas em um mundo cada vez mais conectado.